古いTLSバージョンの利用におけるリスクについて

はじめに

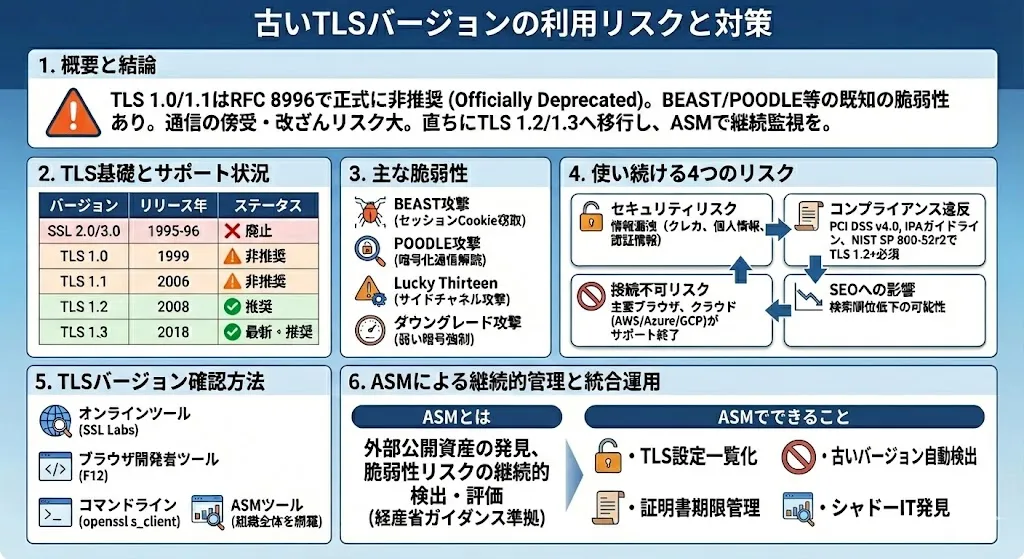

TLS 1.0/1.1は2021年のRFC 8996で正式に非推奨となりました。BEAST攻撃やPOODLE攻撃といった既知の脆弱性があり、通信の傍受・改ざんリスクがあります。

本記事では、古いTLSのリスク、設定確認方法、TLS 1.2/1.3への移行手順、ASMを活用した継続的監視について解説します。

TLSの基礎知識

TLS(Transport Layer Security)は、インターネット通信を暗号化するプロトコルです。「https://」で始まるWebサイトで使用されています。

前身のSSL(Secure Sockets Layer)は脆弱性が発見されたため、現在はTLSが標準です。

各バージョンのサポート状況

| バージョン | リリース年 | ステータス |

|---|---|---|

| SSL 2.0/3.0 | 1995-96年 | ❌ 廃止 |

| TLS 1.0 | 1999年 | ⚠️ 非推奨(RFC 8996) |

| TLS 1.1 | 2006年 | ⚠️ 非推奨(RFC 8996) |

| TLS 1.2 | 2008年 | ✅ 推奨 |

| TLS 1.3 | 2018年 | ✅ 最新・推奨 |

TLS 1.0/1.1の主な脆弱性

| 攻撃名 | 発表年 | 概要 |

|---|---|---|

| BEAST攻撃 | 2011年 | CBCモードの脆弱性を悪用し、セッションCookie等を窃取 |

| POODLE攻撃 | 2014年 | パディングオラクル攻撃により暗号化通信を解読 |

| Lucky Thirteen | 2013年 | タイミング差を利用したサイドチャネル攻撃 |

| ダウングレード攻撃 | – | 弱い暗号アルゴリズムの強制使用 |

古いTLSを使い続けるリスク

セキュリティリスク

暗号化通信が解読され、クレジットカード情報・個人情報・認証情報が窃取される可能性があります。

コンプライアンス違反

主要基準でTLS 1.2以上が必須です。

- PCI DSS v4.0 – クレジットカード取扱事業者に必須

- IPA TLS暗号設定ガイドライン 第3.1.1版 – 推奨セキュリティ型でTLS 1.2以上を要求

- NIST SP 800-52r2 – 米国政府機関向け推奨

接続不可リスク

主要ブラウザ(Chrome、Firefox、Edge、Safari)は2020年以降、TLS 1.0/1.1のサポートを無効化しています。AWS、Azure、GCPなどのクラウドサービスもTLS 1.2以上が必須です。

SEOへの影響

セキュリティ上の問題があるサイトは、検索順位が低下する可能性があります。

TLSバージョンの確認方法

オンラインツール

SSL Labs「SSL Server Test」(https://www.ssllabs.com/ssltest/)でA+〜Fの8段階評価を確認できます。

ブラウザ開発者ツール

F12キー → セキュリティタブ、またはアドレスバーの鍵アイコンから確認できます。

コマンドライン

# TLS 1.2での接続テスト

openssl s_client -connect example.com:443 -tls1_2

# TLS 1.3での接続テスト

openssl s_client -connect example.com:443 -tls1_3ASMツール

組織全体の外部公開資産のTLS設定を網羅的に把握し、継続的に監視できます。

ASMによる継続的管理

ASMとは

経済産業省の「ASM導入ガイダンス」(2023年5月)によると、ASM(Attack Surface Management)は「組織の外部からアクセス可能なIT資産を発見し、脆弱性などのリスクを継続的に検出・評価するプロセス」です。

ASMでできること

- 外部公開資産のTLS設定状況を一覧化

- 古いTLSバージョン使用資産の自動検出

- SSL/TLS証明書の有効期限管理

- シャドーITの発見

他ツールとの統合

| ツール | 役割 |

|---|---|

| ASM | 外部公開資産の発見と可視化 |

| CSPM | クラウド環境の設定確認 |

| DAST | アプリケーションの脆弱性診断 |

| SBOM | ソフトウェア構成管理 |

まとめ

TLS 1.0/1.1の利用は、通信傍受・情報漏洩・コンプライアンス違反など深刻なリスクをもたらします。2021年のRFC 8996で正式に非推奨となり、主要ブラウザやクラウドサービスもサポートを終了しています。

今すぐ実施すべき3つのアクション

- 現状の把握 – SSL LabsやASMツールで全資産のTLS設定を確認

- TLS 1.2以上への移行 – Webサーバー・ロードバランサー・APIゲートウェイの設定更新

- 継続的な監視体制の構築 – ASMによる自動検出と定期的なセキュリティ診断

統合セキュリティ運用の重要性

サイバー攻撃の高度化と企業IT環境の複雑化が進む中、単体ツールでは限界があります。ASMによる資産発見、CSPMによるクラウド設定管理、DASTによる脆弱性診断、SBOMによるソフトウェア構成管理を統合することで、発見から修正までの一貫したセキュリティサイクルを実現できます。

経済産業省の「ASM導入ガイダンス」でも、攻撃対象領域の継続的な可視化・管理が推奨されています。TLS設定の最適化は情報セキュリティ強化の第一歩であり、統合的なアプローチは2025年のサイバーセキュリティにおいて必須の要件となっています。

Securifyは、ASM・CSPM・DAST・SBOMを統合した包括的なセキュリティプラットフォームです。外部公開資産のTLS設定を自動検出し、継続的に監視します。詳しくはこちらをご覧ください。