Microsoft Cloud Security Benchmark(MCSB)ポリシーの有効化の手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Cloud Security Benchmark(MCSB)ポリシーの有効化について、リスクと対策を解説します。

ポリシーの説明

Microsoft Cloud Security Benchmark (MCSB) は、Azureおよびマルチクラウド環境のワークロード、データ、サービスのセキュリティを向上させるための規範的なベストプラクティスと推奨事項を提供する包括的なセキュリティフレームワークです。

2022年10月にAzure Security Benchmark (ASB) から改名され、Azure単独のセキュリティ基準から、AWS、Google Cloud Platformを含むマルチクラウド対応のセキュリティ基準へと進化しました。MCSBは、単一のコントロールフレームワークで複数のクラウドプラットフォームにわたるセキュリティ要件を満たすことができ、組織のクラウドセキュリティ管理を大幅に簡素化します。

このポリシー イニシアティブには、MCSBで定義されたセキュリティ推奨事項を実装する180以上のポリシーが含まれており、CIS Controls v8、PCI-DSS、NIST SP 800-53、ISO 27001、HIPAAなどの業界標準フレームワークにマッピングされています。Microsoft Defender for Cloud にサブスクリプションをオンボードすると、MCSBは自動的にスコープ内のリソースの評価を開始し、継続的なセキュリティ監視を提供します。

修復方法

Azure ポータルを使用して、Microsoft Cloud Security Benchmark ポリシーを有効化します。

前提条件の確認(最新の表記に更新)

- 必要なRBACロール

- サブスクリプション/リソース グループ/管理グループのいずれかのスコープで、以下のいずれか

- 所有者(Owner)

- リソース ポリシー共同作成者(Resource Policy Contributor)

- RBACの付与変更が必要な場合のみ、ユーザー アクセス管理者(User Access Administrator)を併用

- サブスクリプション/リソース グループ/管理グループのいずれかのスコープで、以下のいずれか

- ディレクトリ(ID)側の権限

- Microsoft Entra ID の全体管理者(Global Administrator)またはセキュリティ管理者(Security Administrator)など、必要に応じて

- 旧称「Azure AD」は現在「Microsoft Entra ID」に統一

- Microsoft Defender for Cloud のプラン有効化

- Azure ポータルで「Microsoft Defender for Cloud」を検索

- サブスクリプション単位で必要なプランを有効化(従来の「アップグレード」表現ではなく、プランごとの有効化)

- 規制コンプライアンスで評価結果を確認可能

ステップ1: Azure Policy へのアクセス

- Azure ポータルへのサインイン

- https://portal.azure.com にアクセス

- 適切な権限を持つアカウントでサインイン

- Policy サービスへ移動

- 検索バーに「Policy」と入力し「ポリシー」サービスを選択

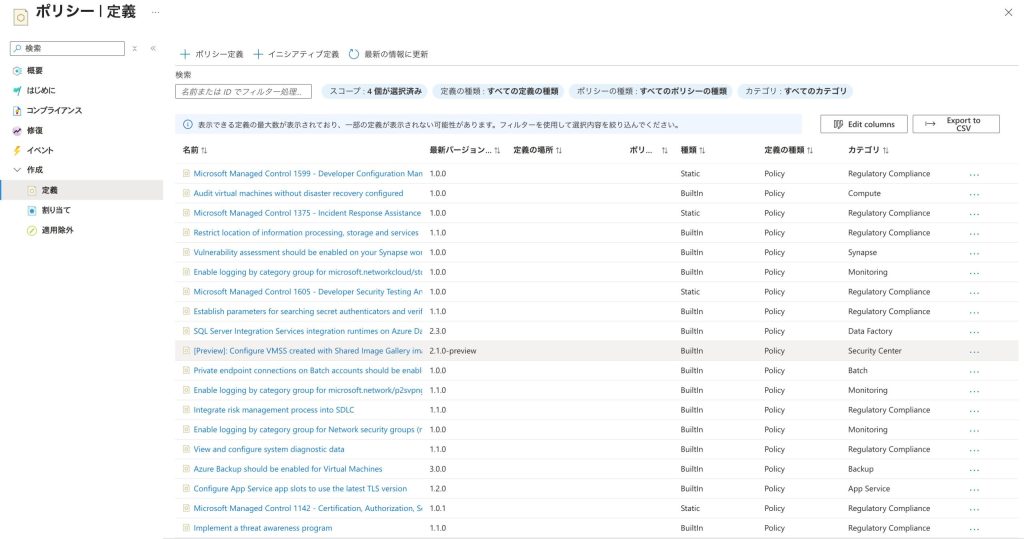

ステップ2: MCSB イニシアティブの検索

- 定義ページへ移動

- 左メニューの「定義」

- 定義の種類で「イニシアティブ」を選択

- MCSB イニシアティブの検索

- 検索ボックスに「Microsoft cloud security benchmark」と入力

- 「Microsoft cloud security benchmark」規制コンプライアンス 組み込みイニシアティブ定義を選択

- イニシアティブID:

/providers/Microsoft.Authorization/policySetDefinitions/1f3afdf9-d0c9-4c3d-847f-89da613e70a8

ステップ3: ポリシーの割り当て

- 割り当ての開始

- イニシアティブ定義の上部にある「割り当て」をクリック

- 基本設定の構成

- スコープ: 管理グループを推奨。必要に応じてサブスクリプション全体または特定のリソース グループ

- 除外: 必要最小限。ガバナンス審査と有効期限レビューを前提に運用

- 割り当て名: 「Microsoft Cloud Security Benchmark」

- 説明: 「MCSB による包括的なセキュリティ評価と保護の有効化」

- ポリシーの適用: 「有効」

- パラメーターの設定

- 「次: パラメーター」

- 既定値で適切に動作するものが多い。組織要件に応じて最小限変更

- 修復タスクの設定(注意点)

- 「次: 修復」→「修復タスクを作成する」を選択可能

- 修復タスクは、エフェクトが「deployIfNotExists」や「modify」など修復可能な定義に限定。MCSBに含まれる監査(audit)系ポリシーは修復不可の場合が多い

- マネージドIDは対象リソースに対する十分なロール(例: Contributor 以上)が必要。必要に応じてロール割り当てを実施

- 非準拠メッセージ(任意)

- 「次: 非準拠メッセージ」でカスタマイズ可能

- 例: 「このリソースは Microsoft Cloud Security Benchmark に準拠していません。セキュリティ チームに連絡してください。」

- 確認と作成

- 「次: 確認 + 作成」で内容確認→「作成」

ステップ4: 評価と修復の実行

- 初期評価の待機

- 割り当て後、初期評価に15〜30分程度。環境規模により数時間かかる場合あり

- Azure Policy の「コンプライアンス」で進捗確認

- 非準拠リソースの対応

- MCSB イニシアティブ配下の非準拠ポリシーを確認

- 修復可能なものは「修復タスクの作成」で実行

- 監査系のみのものは設計変更や構成更新をガイドに従って対応

ステップ5: Microsoft Defender for Cloud での監視

- セキュア スコアの確認

- Defender for Cloud → 「セキュア スコア」

- MCSB 有効化によりスコアの向上を確認

- 推奨事項の確認と実装

- 「推奨事項」から優先度の高いものを順に対処

- 規制コンプライアンス

- 「規制コンプライアンス」で MCSB の準拠状況を確認

- 各コントロールの準拠率を継続監視

ステップ6: 継続的な監視と通知(実務向け)

- Policy Insights + Log Analytics での検出と通知

- ポリシー状態を Log Analytics ワークスペースに送信

PolicyStatesなどに対する KQL を用意し、非準拠の増加や新規検出をスケジュール クエリ アラートで通知

- Defender for Cloud のワークフロー自動化(代替)

- 特定の推奨事項やコンプライアンス変化をトリガに Logic Apps でメール/Teams/Webhook 通知

- 定期的なレビュー

- 週次: セキュア スコアと主要推奨事項の進捗

- 月次: 新規推奨事項と除外の棚卸し

- 四半期: 管理グループ・サブスクリプション構成とポリシー定義の見直し

最後に

Microsoft Cloud Security Benchmark は、Azure およびマルチクラウドのセキュリティ基盤を統一的に強化する実践的なフレームワークです。ポリシー割り当てのスコープ設計、修復タスクの適用可否、監視と通知の実装までを一連で整えることで、継続的に準拠とリスク低減を進められます。

この問題の検出は弊社が提供する Securify の CSPM 機能でも簡単に検出・管理が可能です。運用が非常に楽になる製品になっていますので、ぜひご興味があればお問い合わせください。ありがとうございました。